0

comentarios

Reciba, opine y Comente todo acerca de tecnologiás de la información, Linux, Windows, Descargas Gratis

Ganar dinero y ser millonario

Aqui les dejo algunos consejos para llegar a la ansiada meta.

Amplía tu conocimiento

El conocimiento es imprescindible. Convierte esas horas muertas que te pasas mirando al techo, viendo la televisión o navegando por Internet en leer y aprender nuevos conocimientos. Cuanto más leas, más sabrás y más ampliarás tu conocimiento sobre todas las cosas que te rodean.

No tengas miedo al fracaso

Dinero, algo positivo

Asocia el concepto de dinero con algo positivo, no como una pesada carga. Es decir, no pienses en el dinero como los gastos que tienes cada mes o lo difícil que es llegar al día 31 habiendo pagado todas las deudas pendientes. Piensa en el dinero como energía, como éxito, como un progreso.

Asocia el concepto de dinero con algo positivo, no como una pesada carga. Es decir, no pienses en el dinero como los gastos que tienes cada mes o lo difícil que es llegar al día 31 habiendo pagado todas las deudas pendientes. Piensa en el dinero como energía, como éxito, como un progreso.

Controla los gastos

¿Crees que un millonario ha llegado ahí malgastando dinero? No, al revés, la mayoría de los millonarios tienen fama de tacaños, de mirar dónde va hasta el último céntimo. Y cuando el río suena... Así que apriétate el cinturón, controla los gastos y ahorra todo lo que puedas.

Vive con lo que tienes

Es decir, que vivas con lo que tienes. Porque sí, podrás gastarte un pastón en un cochazo y vivir "como un millonario" pero en el fondo no lo eres porque, por comprarte ese coche, has tenido que sacrificar mucho dinero y quitarlo de otras cosas.

Es decir, que vivas con lo que tienes. Porque sí, podrás gastarte un pastón en un cochazo y vivir "como un millonario" pero en el fondo no lo eres porque, por comprarte ese coche, has tenido que sacrificar mucho dinero y quitarlo de otras cosas.Sacrificios

Los hay que han hecho su fortuna sin mover un dedo, pero suelen ser casos extraordinarios y se cuentan con los dedos de la mano. El resto han tenido que sacrificar muchas cosas, entre ellas familia y vida social. Si quieres progresar tendrás que trabajar más no solo en la oficina sino en casa. Por eso tendrás que reducir tus salidas al cine, los fines de semana de vacaciones o acompañar a tu pareja de compras.

Los hay que han hecho su fortuna sin mover un dedo, pero suelen ser casos extraordinarios y se cuentan con los dedos de la mano. El resto han tenido que sacrificar muchas cosas, entre ellas familia y vida social. Si quieres progresar tendrás que trabajar más no solo en la oficina sino en casa. Por eso tendrás que reducir tus salidas al cine, los fines de semana de vacaciones o acompañar a tu pareja de compras.Cásate

Eso no quiere decir que te quedes toda la vida solo/a. La mayoría de los ricos están casados y los expertos reconocen que si uno quiere tener éxito es imprescindible que cuente al lado con alguien en quien apoyarse o simplemente le acompañe en esta dura travesía. Y es que ser millonario o aspirar a serlo no es fácil, puede generar mucho estrés, desilusiones, agobios, etc., y tener a alguien cerca ayuda mucho a superar estos obstáculos.

Eso no quiere decir que te quedes toda la vida solo/a. La mayoría de los ricos están casados y los expertos reconocen que si uno quiere tener éxito es imprescindible que cuente al lado con alguien en quien apoyarse o simplemente le acompañe en esta dura travesía. Y es que ser millonario o aspirar a serlo no es fácil, puede generar mucho estrés, desilusiones, agobios, etc., y tener a alguien cerca ayuda mucho a superar estos obstáculos.No tires nunca la toalla

Puede que el primer proyecto no te salga, o que los plazos previstos no se estén cumpliendo. Si te ocurre eso no tires la toalla ni te agobies. Detente y analiza la situación, si estás actuando correctamente, si hay que modificar algo, si es mejor seguir por otro camino...

Puede que el primer proyecto no te salga, o que los plazos previstos no se estén cumpliendo. Si te ocurre eso no tires la toalla ni te agobies. Detente y analiza la situación, si estás actuando correctamente, si hay que modificar algo, si es mejor seguir por otro camino...Invierte en tu futuro

Si ves que con tu salario actual no vas a salir de pobre, entonces busca otro trabajo en el que te paguen mejor. Pero incluso con un sueldo medio uno puede llegar a ser alguien en la vida, simplemente tienes que invertir en tu futuro. ¿Cómo? Pues aplicando el consejo anterior de la lectura o bien otros como aprender ingles, comenzar otra carrera o apuntarse a un master, etc. Cualquier cosa es buena para ampliar tu cultura y tu formación y eso, a la larga, te abrirá nuevas puertas.

Si ves que con tu salario actual no vas a salir de pobre, entonces busca otro trabajo en el que te paguen mejor. Pero incluso con un sueldo medio uno puede llegar a ser alguien en la vida, simplemente tienes que invertir en tu futuro. ¿Cómo? Pues aplicando el consejo anterior de la lectura o bien otros como aprender ingles, comenzar otra carrera o apuntarse a un master, etc. Cualquier cosa es buena para ampliar tu cultura y tu formación y eso, a la larga, te abrirá nuevas puertas.Sigue un plan

Un millonario nunca improvisa. Al revés, tiene controlado hasta el más mínimo detalle. Lo mismo ocurre con el que va al gimnasio, que se pone un planning para todo un año con los objetivos que quiere cumplir. Así que no olvides crear el tuyo con tus propios objetivos y supervisarlo cada x tiempo para ver si lo estás cumpliendo, si estás progresando o si te has quedado estancado.

Un millonario nunca improvisa. Al revés, tiene controlado hasta el más mínimo detalle. Lo mismo ocurre con el que va al gimnasio, que se pone un planning para todo un año con los objetivos que quiere cumplir. Así que no olvides crear el tuyo con tus propios objetivos y supervisarlo cada x tiempo para ver si lo estás cumpliendo, si estás progresando o si te has quedado estancado.Aprovéchate de los problemas

Convierte los problemas en oportunidades. Debes ver los contratiempos y los obstáculos de manera creativa, incluso como posibles nuevas fuentes de ingresos.

No tengas prisa

No tengas prisa. A no ser que te toque la lotería no te vas a convertir en millonario de la noche a la mañana. Debes ir aplicando los consejos anteriores día a día y tener mucha paciencia porque esto es un proyecto a muy largo plazo. Pero cuanto antes empieces a sembrar, antes recogerás los frutos.

Cámara Carton

Se imagina una camara fotografica de hecha en carton.. pues a contiacion veran una curiosidad tecnologica..

Dejemos de lado el metal y el plástico por un momento y miremos en estas cámaras ecológicas hechas con cartón. Y no es solo un modelo hueco, sino que la tecnología hace posible que funcione.

Dejemos de lado el metal y el plástico por un momento y miremos en estas cámaras ecológicas hechas con cartón. Y no es solo un modelo hueco, sino que la tecnología hace posible que funcione.

Estás cámaras están hechas por Kiel Johnson, quien ha utilizado cartón, pegamento caliente y cinta. La cámara de doble lente funciona como una estenopeica y el resto de momento solo son modelos.

Super PC QUO Computer lanza la maxQ2

QUO Computer ha decidido usar el sistema de enfriamiento líquido Asetek para su última PC de alta gama,

QUO Computer ha decidido usar el sistema de enfriamiento líquido Asetek para su última PC de alta gama, la maxQ2. La máquina está potenciada por un procesador Intel Core i7 hexa-core a 3.6 GHz, dispone de 12 GB de RAM, 240 GB de SSD y 1 TB de disco, además usa una nVidia 285 GTX configurada para sacarle todo el jugo al Adobe Mercury Playback Engine.

La PC también tiene una bomba integrada y una placa de cobre que se conecta a un termocambiador de 120 mm. La QUO Computer maxQ2 es capaz de correr con Mac OS X, Linux y Windows 7.

Consejos en Seguridad TI : Parte II

Lo prometido es deuda aca les va el resto de consejos en seguridad TI.

Respaldos

Casi nadie se acuerda de este tema, hasta que nos enfrentamos al problema de tener que recuperar desde un archivo hasta un equipo completo, pasando por servidores dañados, bases de datos "accidentalmente" borradas o alteradas, etc. Existen múltiples herramientas y estrategias para la realización de los respaldos, dependiendo de la plataforma, la infraestructura, las redes y demás.

rsync es una herramienta efectiva en el manejo de detección de cambios y transferencias de información entre equipos remotos. Areca es una herramienta que nos permite la realización de respaldos completos, incrementales y diferenciales. También podemos optar por la nueva generación de servicios de almacenamiento en línea como SpiderOak.Suponga que le roban la laptop al director de finanzas. Este tipo de ataques es común y en el mejor de los casos el atacante solamente estará interesado en el hardware, formatearlo y revenderlo. Sin embargo, si la intención es extraer información, estamos en problemas. Una alternativa que tenemos es encriptar los discos duros, de tal manera que no sea posible leerlos a pesar de que no hayan sido borrados. TrueCrypt nos ofrece esta posibilidad, desde proteger “contenedor de archivos”, particiones, e inclusive el disco duro completo. También se aplica en la protección de memorias USB.

Recordemos que los respaldos deben de ser almacenados en una ubicación física diferente a donde se encuentran los equipos respaldados.

La Red Inalámbrica

En términos sencillo, el “router” es ese aparatito que nos da nuestro proveedor de servicios de Internet para que podamos conectar a la red nuestras computadoras. Muchas veces las configuraciones de fábrica no traen activados los parámetros de seguridad, por lo que vale la pena revisar la documentación o solicitar apoyo de un profesional en TI.

Tenemos que verificar que para utilizar nuestra red inalámbrica nos pida una contraseña. Muchas veces, tenemos computadoras desconocidas en nuestra red local, e incluso el consumo de nuestro ancho de banda por personas que se “meten” a nuestra red, esto la mayoría de las veces, debido a que nuestra red inalámbrica no cuenta con la protección mínima.

Además, hay que estar pendientes de las actualizaciones que se liberen para nuestros routers, ya que muchas veces nos proveen de mejores protecciones y/o mayor rendimiento de nuestra conexión a Internet. No olvidemos lo crítico que es verificar que nuestras computadoras y/o routers tengan cerrados todos los puertos, y solamente abrir aquellos que, explícitamente, necesitemos usar.

Proteger el Acceso a Internet

Muchas veces, queremos prevenir que nuestra conexión a Internet se use para navegar en páginas que pongan en peligro nuestra red o que no sean apropiadas (por ejemplo para nuestros hijos pequeños). OpenDNS es un servicio de DNS que nos permite filtrar las páginas que son accesibles, a través de la clasificación de sus contenidos. El servicio es gratuito, y si se requiere un mayor control sobre el filtrado de las páginas, tiene un costo. Es altamente recomendado para escuelas y negocios ya que con una sencilla configuración del router por el que se “sale a Internet”, se protege toda la red. También se puede personalizar, si se desea dar acceso o no a páginas en específico, todo desde un sencillo panel de

configuración a través de Internet.

configuración a través de Internet.

Dumpster Dyving

Muchas empresas exponen de manera inconsciente información sensible, a través de la basura: Estados de Cuenta, Cuentas Bancarias, Manuales Técnicos, Directorios, etc.“Dumpster Dyving” se trata de buscar entre la basura de la empresa, información sensible y/o que ayude a realizar ataques más elaborados, especialmente de los conocidos como "Ingeniería Social", técnica ampliamente utilizada en nuestros días para comprometer la integridad de las personas y las organizaciones. Un triturador o incinerador de basura, soluciona el problema.

En el tema de la basura, también entra la manera en la que nos "aseguramos" que la información de un equipo que se "desecha" o "cambia de manos" sea correctamente limpiado. Suponga que un director de su empresa cambia de laptop, ha pasado la información de la laptop vieja a la laptop nueva, y ha formateado la laptop vieja. Sin embargo, actualmente existen múltiples herramientas que permiten recuperar y extraer información de discos duros aún y cuando estos hayan sido formateados. Para evitar este tipo de ataques, la mejor manera es sobrescribir la información en lugar de simplemente borrarla, existen herramientas que nos ayudan a sobrescribir ya sea un archivo, el espacio libre, hasta discos duros completos, ayudándonos a que sea sumamente complicado recuperar cualquier información. Entre estas herramientas tenemos Eraser y Wipe.

Seguridad Física

Al final del día, cualquier configuración de software y/o hardware se puede vulnerar, si los dispositivos están al alcance de las personas, que con un poco de conocimiento técnico, o un buen tiempo de investigación en la red, pueden encontrar el botón "reset".

Es por eso que el acceso a servidores, routers, antenas,y demás dispositivos tiene que estar protegido, fuera del alcancede cualquier curioso que altere estos equipos causando caídas en los servicios. De la misma manera, los respaldos tienen que resguardarse en otra ubicación física de donde están los equipos respaldados. Suponga que exista algún daño físico en el área de servidores (por ejemplo un incendio o inundación), el respaldo siempre estará seguro en otra oficina, o en otra ciudad.

En alguna ocasión tuvimos que (literalmente) "sellar" los gabinetes de las computadoras de escritorio, para evitar que el personal abriera los equipos, reiniciara el BIOS y/o extrajera partes de la computadora como memorias, unidades de disco, etc.

El Enemigo Interno

Por increíble que parezca, la mayoría de los ataques informáticos,las violaciones a la seguridad, el robo de contraseñas y la suplantación de identidades, entre otros problemas, seoriginan por los mismos usuarios de nuestra red. Esto sucede por malicia de los usuarios y/o como muestra de rebeldía hacía el personal TI, por la implantación de medidas de seguridad, que no son amablemente aceptadas por los usuarios, y que en muchos de los casos “sienten” que les han sido quitados “privilegios” como descargar música ilegal...

En estos escenarios, la implantación de los mecanismos de seguridad TI, tiene que estar acompañada de un fuerte compromiso por la dirección de la empresa, y de la creación de una cultura de la importancia de la seguridad y lo que representa.

En estos escenarios, la implantación de los mecanismos de seguridad TI, tiene que estar acompañada de un fuerte compromiso por la dirección de la empresa, y de la creación de una cultura de la importancia de la seguridad y lo que representa.

Políticas y Procedimientos

Hay muchas definiciones alrededor de estos dos conceptos, de manera sencilla podemos entender a las políticas como el conjunto de lineamientos que establecen un orden, y los procedimientos son los mecanismos a través de los cuales logramos el cumplimiento de las políticas. En este artículo hice énfasis en las herramientas gratuitas o de software libre que nos permiten mejorar nuestros escenarios de "Seguridad TI", sin embargo, el uso de estas herramientas siempre será más efectivo si en nuestra empresa hemos definido claramente las políticas y procedimientos que involucren y creen una cultura de responsabilidad entre los usuarios.

La seguridad es cultura

La seguridad no se puede confiar ni en un solo proveedor (empresa o herramienta) ni en una sola persona (el "encargado de sistemas"), la seguridad se aplica con diversas herramientas,en diferentes estrategias y con el apoyo de las personas, el trabajo conjunto dará sus resultados.

Bueno esto seria todo de mi parte, por favor no dudar en sugerir nuevas buenas practicas.

Fuente : lpmagazine.org

Consejos en Seguridad TI : Parte I

Aca les va una lista de buenas practicas en seguridad TI.

El presente post tiene como objetivo ofrecer consejos prácticos a las problemáticas comunes relacionadas a la seguridad de las tecnologías de información, detectadas en las PYMES, donde los ambientes heterogéneos son una realidad recurrente. No profundizamos en el tema de seguridad informática, ya hay bastantes bdocumentos al respecto, y muchos especializados en las diversas áreas que comprende este tema. Tampoco se habla de las ventajas o desventajas del software libre versus software propietario, ya que también se ha debatido bastante al respecto.

Sin profundizar en terminología teórica, se presentan consejos y herramientas de software libre que auxilian en estas tareas. Desgraciadamente la experiencia indica que es más cómodo "vivir en la ignorancia", que enfrentar un tema aparentemente "complicado" e “incómodo”, por lo que les invito a involucrarse. El tema de la seguridad TI es un tema que por su importancia, para la continuidad de la operación de las empresas, tiene que ser considerado por empresarios, directores, gerentes, profesionales TI y todo los involucrados del negocio.

Cajas de Arena

Muchas veces nos vemos obligados a descargar algún programa de dudosa procedencia, e instalarlo. Cuantas veces hemos tenido que “formatear nuestras computadoras”, debido a que se han “llenado de basura” o “se ha corrompido la configuración”, debido a la multitud de programas que instalamos y desinstalamos.

Para evitar estas situaciones, existen herramientas que permiten “aislar” cualquier actividad que realice un programa sobre nuestra computadora. Entre estos tenemos Sandboxie y Altiris Software Virtualization Solution (SVS, ahora parte de Symantec). Dependiendo de la necesidad, inclusive podemos crear una “computadora virtual” dentro de nuestra computadora, y ahí hacer todas las pruebas que necesitemos, para este tema VirtualBox o VMWare son programas que emulan ser una computadora donde podemos definir memoria, discos duros, e instalar algún sistema operativo, arrancarlo, apagarlo, etc. Sumamente útiles si queremos probar alguna distribución de Linux, sin tener que formatear nuestra computadora. Completadas

nuestras pruebas, simplemente borramos la “computadora virtual”, y nuestra computadora seguirá intacta.

nuestras pruebas, simplemente borramos la “computadora virtual”, y nuestra computadora seguirá intacta.

Virus, Antivirus, Firewalls

Hay múltiples productos antivirus en el mercado, para diferentes necesidades y tamaño de empresas. Antivirus que se instalan directamente en los servidores que manejan los correos electrónicos y las comunicaciones o en las computadoras de los usuarios (con la correspondiente carga que representan).

Para protección de toda la red, existen soluciones integrales de software libre que además de proveer protección, permiten el filtrado de contenido, balancear el uso de los recursos, etc. La empresa “Endian” ofrece su “Community Firewall”, para aquellos profesionales TI que quieran probar una solución completa de cortafuegos para nuestra red.Para protección de computadoras personales “Filseclab Personal Firewall Professional Edition for Windows”, a pesar de no ser el más intuitivo para los usuarios finales, es muy útil para que los profesionales TI sepan qué programas y hacia dónde envían información a Internet. La configuración se puede definir, y se puede replicar en las computadoras de los usuarios.

Para protección de toda la red, existen soluciones integrales de software libre que además de proveer protección, permiten el filtrado de contenido, balancear el uso de los recursos, etc. La empresa “Endian” ofrece su “Community Firewall”, para aquellos profesionales TI que quieran probar una solución completa de cortafuegos para nuestra red.Para protección de computadoras personales “Filseclab Personal Firewall Professional Edition for Windows”, a pesar de no ser el más intuitivo para los usuarios finales, es muy útil para que los profesionales TI sepan qué programas y hacia dónde envían información a Internet. La configuración se puede definir, y se puede replicar en las computadoras de los usuarios.

En el tema de antivirus, ClamAV se ha destacado para la protección de nuestros servidores, Kapersky nos presenta un antivirus para terminales de trabajo Linux y servidores, mientras que Avira ofrece buena protección para Windows y AVG inclusive ofrece un disco de rescate (basado en Linux), para desinfectar computadoras con Windows.

Navegación Anónima

Aunque no necesariamente sea de las cosas que utilizaremos en el día a día para proteger la infraestructura TI de nuestra empresa, existen dos herramientas sumamente interesantes para la protección de nuestra privacidad en la red:

• FreeNet es un proyecto que nos permite conectarnos a una red encriptada de computadoras que comparten información.

• Tor es otra herramienta de software libre que nos permite navegar en la red a través de otras computadoras, a finde que nuestras consultas viajen por otros caminos, y man-tenernos anónimos.

Estas herramientas son muy útiles en países donde la libertad de expresión está siendo truncada por los gobiernos y/o los proveedores de servicios de Internet.

Manejo de Contraseñas

En un mundo TI ideal, sólo habría una contraseña que identifique al usuario, y que a través de esta autentificación se pudiera acceder a todos los servicios disponibles en la infraestructura TI. Sin embargo, la realidad en las PYMES es otra. A veces se requiere tener una contraseña para cada servicio: una para el correo electrónico, una para el sistema de nómina, una para el sistema de producción, una para acceder a los bancos, una para la mensajería instantánea, etc.Tanto el software libre como las soluciones no libres ofrecen mecanismos y estrategias para simplificar estos escenarios, por ejemplo la autentificación a través de directorios como LDAP, Active Directory, etc. Pero como dice el dicho, "la cadena se rompe por el eslabón más débil"... y en la seguridad TI, el eslabón más débil algunas veces es el usuario y las contraseñas que utiliza.

Desde acciones irresponsables como dejarlas escritas en un "pedazo de papel" pegadas al monitor, hasta usar contraseñas tan sencillas que cualquier persona cercana al usuario puede adivinarlas. Hay muchos mecanismos que nos ayudan a evitar el problema de la administración de contraseñas, sin embargo muchos implican esfuerzos y cambios en la infraestructura TI que usualmente no son aceptados. Como alternativa, casi siempre recomiendo el uso de "Claves Físicas". Le llamo "Claves Físicas" a las contraseñas que generan los usuarios, a través del movimiento "aleatorio", pero "repetitivo" de las manos sobre el teclado. En vez de verbalizar una palabra, la idea es generar una contraseña escribiendo caracteres aleatorios, pero que para el usuario correspondan a un movimiento familiar sobre el teclado, algo repetitivo que puedan recordar como movimiento de las manos, no como una palabra. Ventajas: generas contraseñas no identificables con técnicas de diccionario, desventajas: requiere movimiento rápido de la mano, y representa un enfoque diferente a lo que están acostumbrados los usuarios.

Encriptación

Encriptación es la codificación de nuestra información en un “dialecto” que no sea legible por terceros, al menos que compartamos la “contraseña” para “decodificarlo”. En las PYMES, se mueve mucha información sensible en equipos portátiles, lo cual se vuelve una vulnerabilidad si uno de estos equipos es robado o perdido.

Suponga que le roban la laptop al director de finanzas. Este tipo de ataques es común y en el mejor de los casos el atacante solamente estará interesado en el hardware, formatearlo y revenderlo. Sin embargo, si la intención es extraer información, estamos en problemas. Una alternativa que tenemos es encriptar los discos duros, de tal manera que no sea posible leerlos a pesar de que no hayan sido borrados. TrueCrypt nos ofrece esta posibilidad, desde proteger “contenedor de archivos”, particiones, e inclusive el disco duro completo. También se aplica en la protección de memorias USB.

Bueno creo que esto termina nuestra primera parte, pronto posteare la segunda.

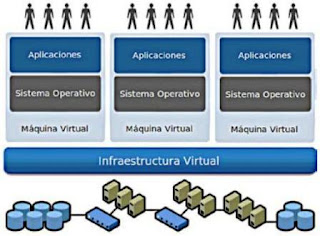

Virtualizacion para entornos corporativo

|

| Infraestructura de Servidores Virtuales |

La virtualización ha dejado de ser una inversión de futuro, su evolución y consolidación en los últimos años la convierten en una clara necesidad para aumentar la competitividad de la empresa. Reducción de costes de operación y mantenimiento, optimización de recursos hardware, eficiencia energética, seguridad y alta disponibilidad son sólo algunas características que hacen de la virtualización el aliado perfecto en entornos corporativos.

Virtualizar se ha convertidoen una necesidad

Durante las décadas de los 80 y 90, la virtualización perdió peso cuando las aplicaciones cliente-servidor y los equipos x86 económicos establecieron el uso de modelos distribuidos. En lugar de centralizar y compartir mediante el modelo de computadora central (mainframe), las organizaciones optaron por aprovechar elbajo coste de los sistemas distribuidos. La amplia adopción de Windows y la emergencia de Linux como sistemas operativos de servidor en los años 90, convirtieron a los servidores x86 en estándar de facto. El alto crecimientode implementaciones de servidores y escritorios originaron problemas operacionales y de infraestructura de TI:

• Bajo aprovechamiento de la infraestructura: según estudios de la consultora internacional IDC, las implementaciones típicas de servidores x86 logran una utilización media de entre un 10% y un 15% de la capacidad total. Una práctica muy habitual en las organizaciones consiste en ejecutar una aplicación por servidor para evitar el riesgo de que las vulnerabilidades de una aplicación afecten a la disponibilidad de otra aplicación ubicada en el mismo servidor.

• Incremento de los costes de la infraestructura física: los costes operativos para dar soporte al crecimiento de infraestructuras físicas han aumentado a ritmo constante. La mayor parte de las infraestructuras informáticas son críticas para el negocio y deben permanecer operativas en todo momento, lo cual genera gastos adicionales de consumo energético, refrigeración e instalación que no varían con los niveles de utilización.

• Incremento de los costes de gestión de TI: a medida que la infraestructura tecnológica es más compleja, aumenta el nivel de especialización de la formación y la experiencia necesaria del personal que gestiona las infraestructuras. Los recursos humanos dedicados al mantenimiento de servidores físicos suponen un coste muy elevado para las organizaciones.

• Insuficiente recuperación ante fallos y desastres: las paradas inesperadas de aplicaciones en servidores críticos y la falta de acceso a escritorios de usuario final pueden afectar gravemente a la actividad de la empresa. La amenaza de ataques de seguridad o la ocurrencia de desastres naturales acentúan todavía más la importancia de velar por la continuidad del negocio.

• Mantenimiento elevado de escritorios de usuario final: la gestión eficiente de los escritorios corporativos plantea un gran desafío. Aplicar y controlar políticas de acceso y seguridad sin perjudicar la capacidad del usuario es una tarea muy costosa y compleja. El correcto mantenimiento de los escritorios requiere la aplicación constante de parches y actualizaciones que garanticen la seguridad y el buen funcionamiento de los sistemas en todo momento.

Con todo lo descrito anteriormente, presento algunas soluciones de virtualizacion...

Soluciones de virtualización para entornos corporativos

A continuación, presento algunas de las principales soluciones de virtualización de servidores basadas en tecnologías Linux. Cualquiera de ellas podría ser candidata a implantarse en un entorno corporativo.

Citrix XenServer: en octubre de 2007, la multinacional Citrix Systems adquirió XenSource, empresa que durante

años impulsó el movimiento Open Source entorno a Xen como alternativa válida y robusta frente a la solución propietaria VMware. En la actualidad, Citrix ha incorporado Xen en su gama de productos. Xen soporta paravirtualización y virtualización completa. Entre las principales características destacan su alto rendimiento con mínima sobrecarga (entre 0,1% y 3%), soporte SMP (hasta 32 procesadores), extensión de dirección física (PAE), soporte para extensiones hardware de virtualización x86, migración de máquinas virtuales en caliente y administración centralizada a través de XenCenter.

Proxmox Virtual Environment: Proxmox VE es una solución completa de virtualización desarrollada y mantenida por Proxmox Server Solutions GmbH. Soporta las tecnologías de virtualización KVM (virtualización completa) y OpenVZ (virtualización a nivel de sistema operativo). En el caso de OpenVZ,

los recursos asignados a las máquinas virtuales pueden modificarse en tiempo real sin necesidad de reiniciar el sistema. Una ventaja añadida de Proxmox VE es la posibilidad de utilizar plantillas para instalar máquinas virtuales en cuestión de minutos. La administración centralizada se realiza a través de interfaz web, permitiendo su acceso desde cualquier equipo conectado a Internet. Otras características avanzadas son la

posibilidad de clustering, la migración en caliente de máquinas virtuales entre diferentes nodos, la definición de medios de almacenamiento externo (iSCSI o NFS) y la realización de backups de máquinas virtuales en caliente. En resumen, Proxmox VE puede definirse como una solución de virtualización simple, potente, intuitiva y 100% Open Source. Parallels Virtuozzo Containers: solución propietaria de virtualización

de la empresa Parallels Inc., disponible para sistemas operativos Linux, Windows y Mac OS X. Basado en OpenVZ, incluye características avanzadas como la migración en caliente, clustering, asignación dinámica de recursos y realización de backups. Desde el panel de control, los clientes pueden acceder a todas estas funcionalidades y administrar sus dominios demanera centralizada.

Gestion de Backups en linux

Gestion de Backups con Bacula

Uno de los trabajos más importantes que debe realizar un administrador de sistemas es el de realizar copias de seguridad periódicas verificando que se han efectuado correctamente, y que se pueden restaurar con relativa facilidad. Muchos administradores descuidan estas tareas, o bien las realizan mediante complejos scripts que carecen de la flexibilidad que proporcionan otros programas existentes. Bacula es una solución Open Source que permite al administrador gestionar sus backups de una manera cómoda, flexible, y eficaz.

Bacula es un conjunto de programas que permite al administrador de sistemas realizar copias de seguridad, así como restauraciones de datos localizados en una red de ordenadores. También puede ser configurado para funcionar en un único ordenador, y puede realizar las copias en varios medios de almacenamiento.

|

| Gestion de Backup con Bacula |

Funcionamiento de Bacula

En la Figura 1 se puede observar el esquema de funcionamiento de Bacula basado en los siguientes programas:

• Director: es el centro de decisiones de Bacula, dirige el resto de componentes. Lanza los trabajos, autentica contra los clientes, y controla las operaciones de backup.

En la Figura 1 se puede observar el esquema de funcionamiento de Bacula basado en los siguientes programas:

• Director: es el centro de decisiones de Bacula, dirige el resto de componentes. Lanza los trabajos, autentica contra los clientes, y controla las operaciones de backup.

• File Daemon: recibe las instrucciones del Director y se conecta con el sistema de ficheros del cliente para copiar los datos que el Director solicite.

• Storage: es el encargado de escribir los datos extraídos de cada cliente en un soporte físico.

• Catalog: es una base de datos donde se guarda la información de los trabajos realizados y de su información relativa: ficheros copiados, tamaño,sumas MD5 de los mismos.

Fuente bacula.org

Suscribirse a:

Entradas (Atom)

Web Amigas

Popular Posts

-

Security Essencials es el antivirus de Microsoft gratuito y ya se encuentra disponible para su descarga. Microsoft afirma que se trata...

-

Windows Evo eXPecial 3, es una version de windows XP service pack 3 actualizado hasta el 14 de Julio de este año (2010), en el podemos ver m...

-

¿Que es? : Uniblue SystemTweaker es un aplicativo muy práctico que le ayudará a personalizar eficientemente su Windows tanto en aparciencia ...

-

Toshiba y Motorola trajeron al Perú dos dispositivos que buscan competir con el popular iPad de Apple. Ambos cuentan con el sistema Andro...

-

Lo prometido es deuda, ahora veremos como activar nuestro windows 10 con una pequeña pero muy util herramienta KMSAuto, bien hagamoslo: Pr...

-

Descargar Gratis Centrales de energías renovables: Generación eléctrica con energías renovables Desde siempre el desarrollo de la hu...

-

Descargar Gratis - Cómo elaborar el plan de comunicación: Manuales Prácticos de la Pyme El manual práctico “cómo gestionar la comun...

-

Según los calculos de Ubisoft , el tan esperado Assassin’s Creed: Brotherhood se estrenará el 16 de Noviembre de este año en todo el mundo. ...

-

Maspro es un fabricante y proveedor líder de antena parabólica y artículos relacionados con antena parabólica en Japón, y hoy se agregó u...

-

Descargue los Mejores Ebook de Informática - Libros y Manuales de Informática Gratis, Programación en PHP y Postgres Aqui algunos trucos que...

Etiquetas

- Actualidad (13)

- android (11)

- animes (1)

- aplicaciones moviles (6)

- Apple (4)

- Avances Tecnologicos (11)

- computación (4)

- Consejos Tecnicos (4)

- Cursos Online gratis (3)

- descargar gratis (11)

- Descargas Gratis Manuales (3)

- E-Books (4)

- e-commerce (1)

- Innovacion Tecnologica (14)

- Libros de Informática (8)

- Libros Gratis (7)

- Linux (10)

- Manuales (6)

- Microsoft (4)

- noticias Tecnologica (26)

- Portables (3)

- Programas (6)

- PyMEs (2)

- Seguridad Informática (9)

- Seguridad redes (2)

- Servidores (5)

- Sistemas Operativos (8)

- Smartphone (4)

- Software (15)

- Tablets (1)

- Tecnologias (24)

- Trucos Windows (11)

- Utilidades Informaticas (15)

- Windows 7 (4)

- Windows 8 (2)

Blog Archive

-

▼

2010

(102)

- ▼ septiembre (7)

Blogroll

Blogs XL

Directorio Web

Sitiopedia

anuncios gratis

altaendirectorios

Blogs XL

Directorio Web

Sitiopedia

anuncios gratis

altaendirectorios

Alta en directorios

Alta en directorios

Vuelos Baratos

Vuelos Baratos

687474703A2F2F7777772E6573746164697374696361736772617469732E636F6D2F65737461646973746963617320677261746973

|

Copyright © 2011 Información Tecnológica Gratis, Recursos Online, Libros Online y muchos mas!!. Designed by Paw-App

Android Application